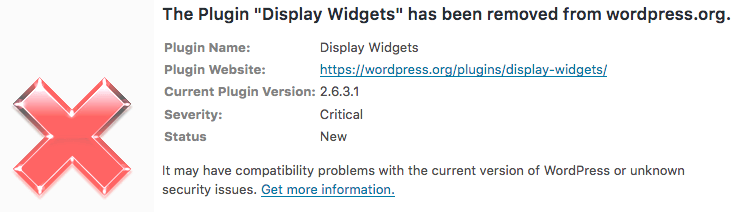

Según publica WPTavern en su blog, WordPress.org ha decidido retirar definitivamente de su repositorio el plugin Display Widgets, ya que sus desarrolladores insertaban código malicioso en su programación.

¿Qué ocurrió con Display Widgets?

El día 22 de Junio, el consultar de SEO David Law daba la voz de alarma al equipo de revisión de plugins de WordPress de que este plugin estaba insertando contenido en el sitio desde servidores externos y también recopilando datos de visitantes sin permiso. “El complemento estaba descargando una gran base de datos de geolocalización IP Maxmind de alrededor de 38 megabytes del propio servidor del autor. Esto no está permitido para plugins de WordPress en el repositorio.”

Al día siguiente, WordPress retira por primera vez el plugin del repositorio y una semana después, el desarrollador lanza una nueva versión (2.6.1) y vuelve a estar disponible para su descarga.

En contra de lo que se pudiera pensar, el desarrollador no eliminó el malware, sino que lo intentó esconder para no ser detectado, cosa que ha hecho hasta en 3 ocasiones más.

En total han sido 4 ocasiones las que WordPress.org ha eliminado el plugin del repositorio oficial. La última ha sido el día 8 de septiembre y, espero que esta sea la definitiva ya que, bajo mi punto de vista, queda más que demostrado que la intención del desarrollador no es precisamente ayudar a ningún usuario, sino todo lo contrario.

¿Por qué Display Widgets es malicioso para tu sitio?

Según informa el blog de Wordfence, los desarrolladores de este plugin utilizaban la puerta trasera para publicar cualquier tipo de contenido (sobre todo SPAM) en los más de 200.000 sitios donde estuviera instalado el plugin.

Así, por ejemplo, en la versión 2.6.1 el plugin incluía un archivo llamado geolocation.php, que permitía al desarrollador publicar enlaces hacia cualquier URL, así como publicar y eliminar contenido y, por supuesto, impedía que fuera visible. Fue nuevamente David Law el que alertó sobre la actuación maliciosa del plugin.

Incluso en la última versión 2.6.3 el malware presentaba corregidos unos errores de funcionamiento que tenía en las versiones anteriores, lo cual deja más que patente la intención del autor cada vez que revisaba su plugin.

Además, cuando en el foro de soporte del plugin alguien levantaba la liebre, el desarrollador se hacía el tonto, lanzando balones fuera, alegando que era un problema de compatibilidad con otros plugis populares y que por eso los plugins de seguridad mostraban errores… incluso llegó a publicar con otro nombre distinto desde la misma cuenta de usuario.

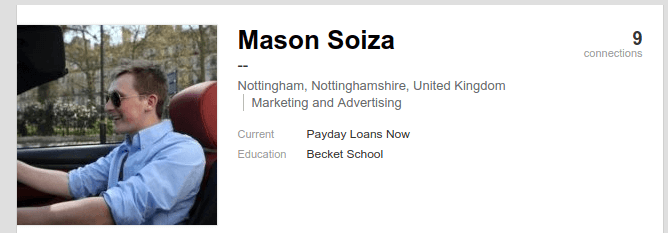

Maison Soiza detrás del SPAM en Display Widgets

Mientras el plugin perteneció a Stephanie Wells no hubo ningún tipo de problema y funcionó de forma correcta sólo para la función para la cual había sido programado.

Según cuenta Wordfece en su artículo donde habla sobre el hombre detrás del plugin-spam, los problemas empezaron a raiz de que Stephani vendió el plugin por 15.000$ (a través de paypal) a un tal Mason Soiza el día 19 de mayo de 2017.

Así, el 21 de Junio, se lanza la nueva versión del plugin ya con el nombre del nuevo propietario, pero no es hasta el 30 de Junio, con la versión 2.6.1, cuando introduce el malware en la programación del plugin.

Te recomiendo que le eches un vistazo al artículo que te he comentado del blog de WordFence y compruebes el increíble trabajo de investigación que han hecho para averiguar todo sobre este avispado pirata informático.

Puede haber más plugins manipulados por Mason Soiza

Al parecer, éste no ha sido el único plugin que ha sido manipulado por este personaje, sino que, además, ya hizo algo parecido con el plugin 404 a 301, que sigue estando en el repositorio de WordPress y que está demostrado que inyecta SPAM y malware en los sitios donde está instalado.

Según la investigación de WordFence, el susodicho también utiliza otros sobrenombres para realizar sus transacciones y también parece usar el alias Kevin Danna en los foros de WordPress.

Se ha comprobado también que ha adquirido otros plugins, con un sobrenombre, como por ejemplo Finance Calculator, sin que, hasta el momento, haya llegado a publicar una nueva versión… ¿qué estará tramando?

¿Cómo solucionar la infección del Diplay Widgets?

Aunque el plugin ha sido retirado del repositorio oficial de WordPress y, de momento, no está disponible para que se pueda descargar e instalar, existen muchos sitios que aún lo tienen instalado.

Según parece, según comunicado del equipo de plugins de WordPress que el autor ha lanzado la versión 2.7 de Display Widgets que actualiza el plugin eliminando este malware de su programación.

Evidentemente vista la intencionalidad del autor, yo no me fiaría de continuar con este plugin instalado en mi sitio por mucho que diga que lo ha eliminado (recordemos que jugó sucio hasta en 4 ocasiones anteriores, mejorando el malware en lugar de eliminarlo) y buscaría la posibilidad de sustituirlo por otro que realizara una función similar.

En cualquier caso te recomiendo que eches un vistazo al artículo de invitado publicado en este blog donde Nacho te explicó como limpiar un WordPress hackeado, ya que es posible que tu sitio presente alguna vulnerabilidad si has usado ese plugin.

Una sucia historia detrás de todo esto

Los motivos por los que este personaje se dedicó a hacer esto, han quedado más que claros: dinero.

En la emisión que hice en directo a través de mi canal de Periscope y el de Youtube, expliqué, haciendo un pequeño resumen, toda la trama que Mason Souza llevó a cabo con el plugin Display Widgets para inyectar SPAM de sus propios negocios.

Conclusión

Visto el caso, creo que WordPress.org debe poner más medios para comprobar los plugins antes de autorizar su descarga a través del repositorio oficial.

Es conveniente que tengas instalado un plugin de seguridad que te pueda avisar en el caso de que se produzca una infección de este tipo.

Por otro lado, creo que deberían retirarse inmediatamente del repositorio todos los plugins que se han comprobado que están relacionados con este pirata ya que ha demostrado una reiterada intención de delinquir y es probable que lo siga haciendo en el futuro valiéndose de otros plugins que tiene adquiridos bajo alias o sobrenombers.

¿Qué opinas?

Vaya… que un hacker se cuele en tu web y te la llene de virus la web es mala suerte. Pero que sea el desarrollador del plugin el que se la juegue a los usuarios tiene tela… :S

La historia es bastante rocambolesca, casi de película.

Hice una emisión en directo a través de Periscope y Youtube donde resumí un poco todo lo que hubo detrás de esas actualizaciones y el por qué.

Así podréis entenderlo mejor 😉

Un saludo!